1 июля 2024 года

Пользователи, файлы которых были затронуты троянами-шифровальщиками, чаще всего сталкивались с энкодерами Trojan.Encoder.3953, Trojan.Encoder.35534 и Trojan.Encoder.26996.

На Android-устройствах наиболее часто детектировались рекламные трояны семейства Android.HiddenAds, вредоносные программы Android.FakeApp и трояны-шпионы Android.Spy. При этом в каталоге Google Play наши вирусные аналитики обнаружили очередные угрозы.

Главные тенденции II квартала

- Высокая активность рекламных троянских программ и рекламного ПО

- Преобладание вредоносных скриптов и всевозможных фишинговых документов во вредоносном почтовом трафике

- Рекламные троянские приложения Android.HiddenAds вновь оказались наиболее часто детектируемыми угрозами для Android-устройств

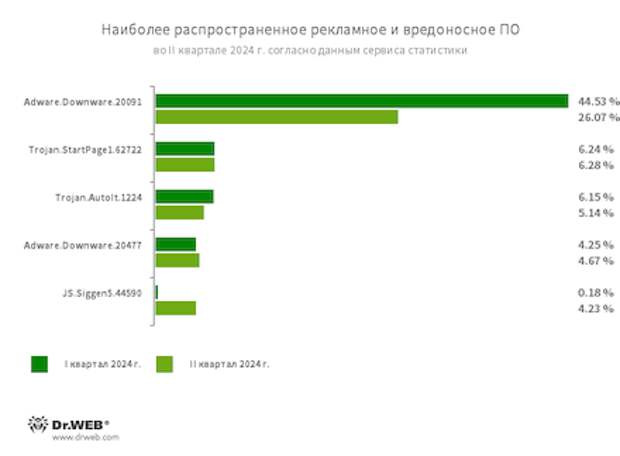

По данным сервиса статистики «Доктор Веб»

Наиболее распространенные угрозы II квартала:

- Adware.Downware.20091

- Adware.Downware.20477

- Рекламное ПО, выступающее в роли промежуточного установщика пиратских программ.

- Trojan.StartPage1.62722

- Вредоносная программа, подменяющая стартовую страницу в настройках браузера.

- Trojan.AutoIt.1224

- Детектирование упакованной версии троянской программы Trojan.AutoIt.289, написанной на скриптовом языке AutoIt. Она распространяется в составе группы из нескольких вредоносных приложений ― майнера, бэкдора и модуля для самостоятельного распространения. Trojan.AutoIt.289 выполняет различные вредоносные действия, затрудняющие обнаружение основной полезной нагрузки.

- JS.Siggen5.44590

- Вредоносный код, добавленный в публичную JavaScript-библиотеку es5-ext-main. Демонстрирует определенное сообщение, если пакет установлен на сервер с часовым поясом российских городов.

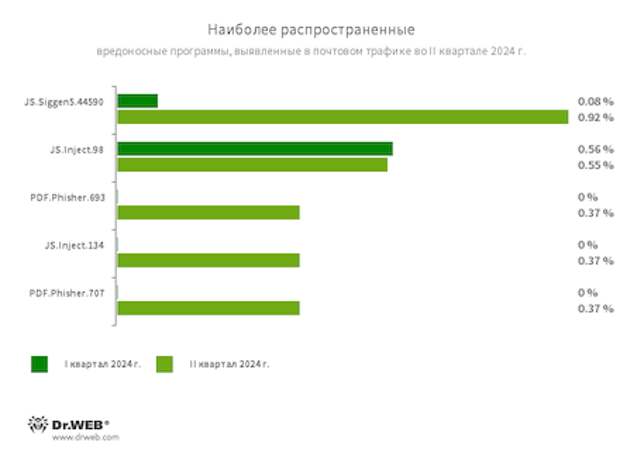

Статистика вредоносных программ в почтовом трафике

- JS.Siggen5.44590

- Вредоносный код, добавленный в публичную JavaScript-библиотеку es5-ext-main. Демонстрирует определенное сообщение, если пакет установлен на сервер с часовым поясом российских городов.

- JS.Inject

- Семейство вредоносных сценариев, написанных на языке JavaScript. Они встраивают вредоносный скрипт в HTML-код веб-страниц.

- PDF.Phisher.693

- PDF.Phisher.707

- PDF-документы, используемые в фишинговых email-рассылках.

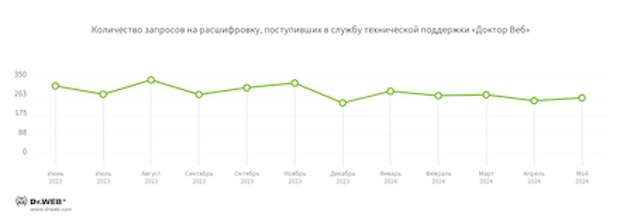

Шифровальщики

Динамика поступления запросов на расшифровку файлов, затронутых троянскими программами-шифровальщиками:

Наиболее распространенные энкодеры II квартала:

- Trojan.Encoder.3953 — 18.43%

- Trojan.Encoder.35534 — 9.22%

- Trojan.Encoder.26996 — 8.75%

- Trojan.Encoder.35067 — 2.07%

- Trojan.Encoder.37369 — 1.61%

Опасные сайты

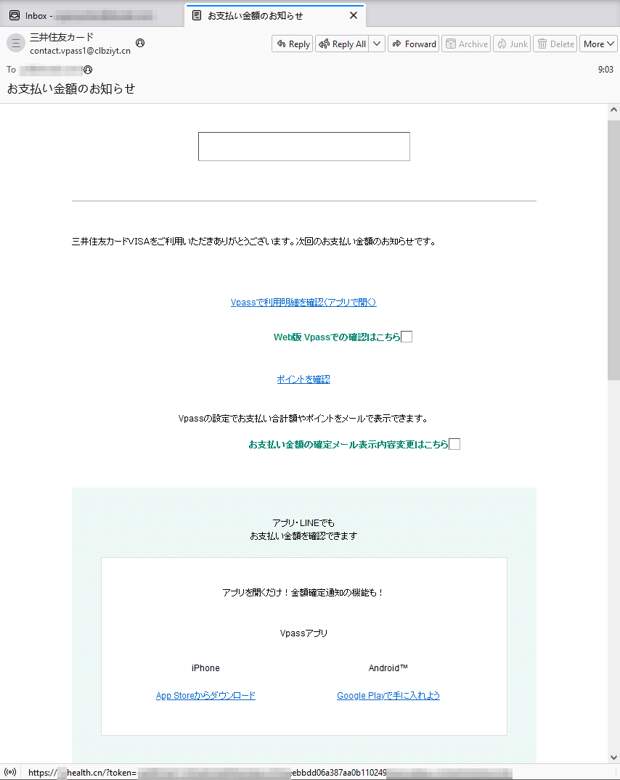

Во II квартале 2024 года специалисты компании «Доктор Веб» зафиксировали массовую рассылку фишинговых электронных писем, предназначенных для пользователей из Японии. Мошенники якобы от имени одного из банков информировали потенциальных жертв о некой покупке и предлагали им ознакомиться с деталями «платежа», перейдя по предоставленной ссылке.

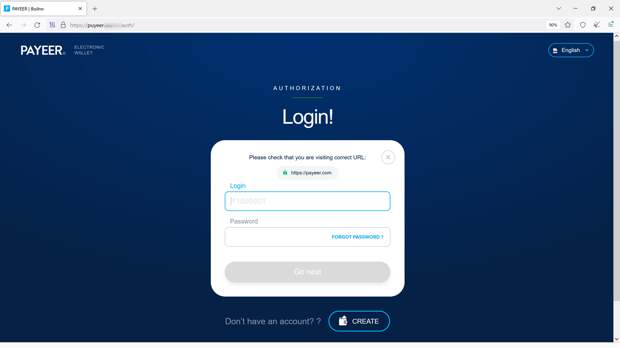

На самом деле эта ссылка вела на фишинговый интернет-ресурс.Среди выявленных во II квартале мошеннических сайтов наши интернет-аналитики также отметили фишинговые ресурсы, которые имитировали внешний вид настоящих сайтов электронных кошельков — например, Payeer. С их помощью злоумышленники пытались украсть у пользователей их аутентификационные данные.

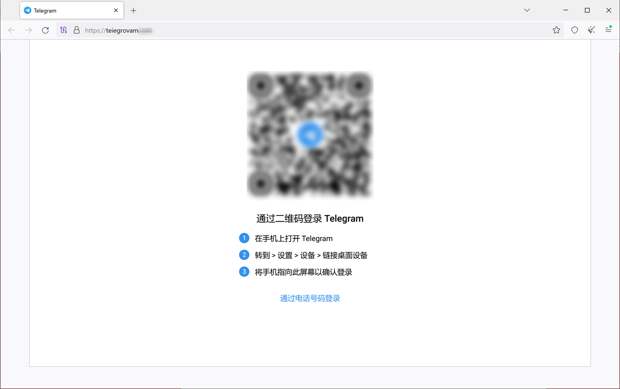

Кроме того, киберпреступники не оставляют попыток получить доступ к учетным записям от различных мессенджеров. Для этого они создают сайты с поддельными формами аутентификации. Ниже представлен пример одного из них. Потенциальным жертвам предлагается войти в Telegram по QR-коду или номеру мобильного телефона. Если пользователь согласится на это, его данные для входа в учетную запись попадут к злоумышленникам.

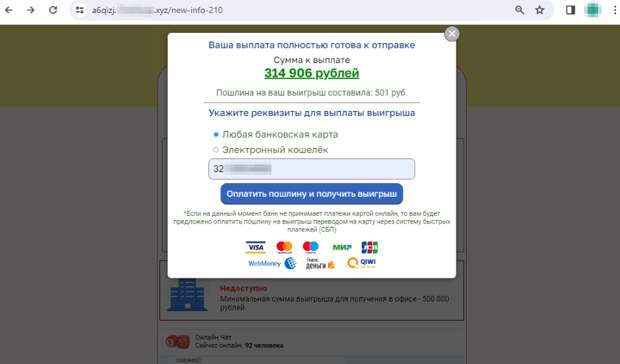

Вместе с тем наши специалисты продолжают выявлять мошеннические сайты, нацеленные на русскоязычных пользователей. Среди них по-прежнему распространены сайты, предлагающие потенциальным жертвам якобы бесплатное участие в лотерее. На них сообщается, что пользователи получают «в подарок» лотерейный билет, который в итоге оказывается «выигрышным». Для «получения» приза от жертв требуется указать данные банковской карты и заплатить некую комиссию или пошлину за «перевод» несуществующего выигрыша на их банковский счет.

Пример одного из таких мошеннических сайтов представлен ниже. Вначале он имитирует регистрацию «бесплатного» лотерейного билета, а затем демонстрирует якобы онлайн-трансляцию розыгрыша:

Пользователь «выигрывает» 314 906 рублей, но для «получения» выигрыша он должен предоставить данные банковской карты. За «перевод» денег от него требуется заплатить «пошлину» в размере 501 рубля:

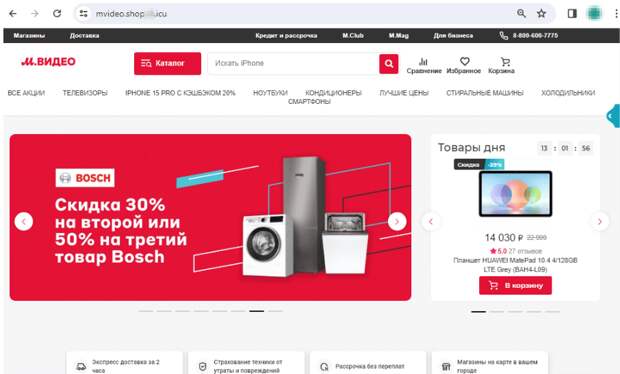

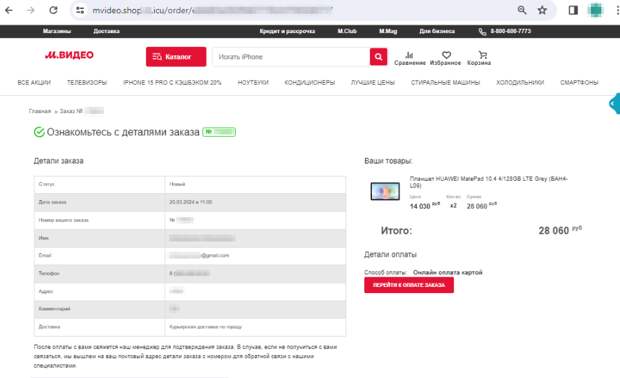

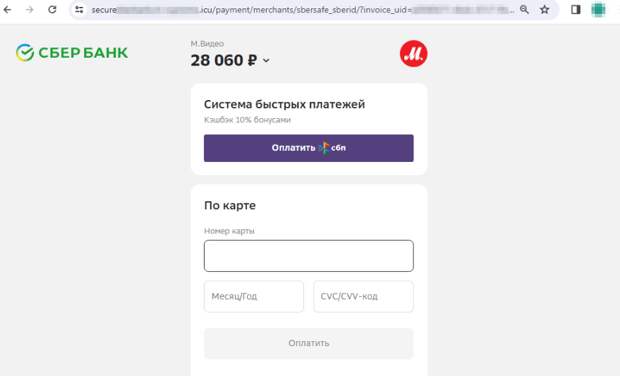

Также популярными среди мошенников остаются поддельные ресурсы интернет-магазинов — например, электроники и бытовой техники. Злоумышленники заманивают потенциальных жертв «скидками», «купонами» и различными «акциями», предлагая приобрести популярные товары по сниженным ценам. При оформлении «заказа» на таких сайтах пользователям обычно предлагается оплатить его через интернет-банк или банковской картой. Однако наши специалисты отмечают, что мошенники начали прибегать и к Системе быстрых платежей — СБП.

На скриншотах ниже показан пример одного из поддельных сайтов, который имитирует интернет-ресурс торговой сети электроники:

Потенциальная жертва оформляет заказ «товара», на который якобы предоставляется скидка:

В качестве одного из способов оплаты «заказа» предлагается воспользоваться СБП:

Вредоносное и нежелательное ПО для мобильных устройств

Согласно данным статистики детектирований Dr.Web для мобильных устройств Android, во II квартале 2024 года на защищаемых устройствах чаще всего обнаруживались рекламные троянские программы Android.HiddenAds. За ними расположились вредоносные приложения Android.FakeApp. Третьими по числу детектирований стали шпионские трояны Android.Spy.

Вместе с тем в каталоге Google Play были вновь обнаружены всевозможные угрозы. Среди них — очередные трояны Android.FakeApp, нежелательная программа Program.FakeMoney.11, а также троян Android.Harly.87, который подписывал пользователей на платные услуги.

Наиболее заметные события, связанные с «мобильной» безопасностью во II квартале:

- рекламные троянские приложения Android.HiddenAds остались наиболее активными угрозами,

- в каталоге Google Play вновь были выявлены угрозы.

Более подробно о вирусной обстановке для мобильных устройств во II квартале 2024 года читайте в нашем обзоре.